ESD-WINSEC : Déploiement de Sécurité Windows

Obtenez une certification d’État reconnue par France compétence.

Les points forts de la formation :

- Prépare le bloc de certification RNCP 36399BC02.

- Reconnaissance académique : Obtention d'un crédit pour le mastère ESD.

- Badge numérique Credly.

- Durée : 5 jours en distanciel.

- Accessible aux personnes en situation de handicap

Prix :

- 3200 Euros TTC en classe virtuelle (5 jours)

- 990 Euros TTC en e-learning (47 heures)

Modes d'apprentissage :

- Formation disponible en e-learning avec mentorat pour un suivi personnalisé.

- Classe virtuelle pour une interaction en temps réel avec les formateurs et les autres participants.

Qu'est-ce que la formation ESD-WINSEC

Description

La formation “ESD-WINSEC : Déploiement de Sécurité Windows” est une formation de pointe destinée aux professionnels de la sécurité informatique qui cherchent à renforcer la sécurité de leur infrastructure Windows en durcissant les configurations et les paramètres de sécurité. Cette formation couvre un large éventail de sujets, allant des principes fondamentaux du durcissement de la sécurité Windows aux meilleures pratiques en matière de configuration de la sécurité pour les réseaux Windows.

Cette formation est conçue pour les professionnels de la sécurité informatique qui cherchent à renforcer la sécurité de leur infrastructure Windows en durcissant les configurations et les paramètres de sécurité. Les participants à la formation acquerront des compétences en matière de sécurité Windows avancées et pourront mettre en place des mesures de sécurité efficaces pour protéger leur infrastructure contre les cyberattaques.

Objectifs

- Comprendre les concepts de base du durcissement de la sécurité Windows

- Comprendre les principes fondamentaux du durcissement de la sécurité Windows, y compris les contrôles de sécurité, les stratégies de groupe, les paramètres de sécurité avancés et les solutions de sécurité tierces

- Apprendre à durcir les configurations de sécurité pour les réseaux Windows, y compris les services de domaine Active Directory, les serveurs de fichiers, les serveurs Web et les clients Windows

- Comprendre les meilleures pratiques en matière de gestion des correctifs, des mises à jour et des configurations de sécurité pour les systèmes Windows

- Acquérir les compétences nécessaires pour auditer et évaluer les configurations de sécurité Windows existantes, identifier les vulnérabilités potentielles et proposer des solutions de sécurité efficaces

Les candidats doivent être titulaires d’un bac+4 ou d’une certification professionnelle de niveau 6. Une bonne connaissance en informatique, réseaux, et télécommunications est requise, notamment dans les systèmes d’information. Les participants doivent également avoir des notions en durcissement de la sécurité Windows.

Processus d’inscription

- Remplir le formulaire d’inscription en ligne.

- Payer les frais d’inscription via le portail sécurisé ou valider votre devis CPF.

- Vous recevrez un email de confirmation une fois l’inscription validée.

Les inscriptions sont traitées sous 5 jours ouvrables. Elles doivent être complétées au moins 10 jours avant le début de la formation. Les identifiants pour la plateforme en ligne sont envoyés une semaine avant le début du programme.

Prérequis matériels

Les candidats doivent disposer d’un ordinateur avec un processeur multi-cœurs, 16Go de RAM, et 100Go d’espace de stockage disponible. Une connexion Internet fiable (3.2 Mbps en envoi, 1.8 Mbps en réception) est nécessaire. Les participants doivent être administrateurs de leur ordinateur pour installer les logiciels requis.

Modalités d’évaluation

- Évaluation continue à travers des travaux pratiques et certifications.

- Compréhension des principes de durcissement des systèmes Windows.

- Acquisition des compétences pour auditer et renforcer les configurations de sécurité Windows.

- Maîtrise des techniques pour sécuriser les réseaux Windows, Active Directory, et autres services critiques.

La sécurité des environnements Windows est une discipline cruciale de la cybersécurité où le professionnel évalue et renforce la sécurité des systèmes Windows contre diverses menaces. Ces spécialistes jouent un rôle fondamental en identifiant et en corrigeant les vulnérabilités avant qu’elles ne soient exploitées par des acteurs malveillants. En tant qu’expert en sécurité Windows, vous utiliserez une gamme variée d’outils et de techniques pour protéger les réseaux, les applications et les systèmes, dans le but de maintenir une sécurité optimale.

Cette profession exige une compréhension approfondie des systèmes d’exploitation Windows, des réseaux et des protocoles de communication, ainsi qu’une connaissance actualisée des méthodes d’attaque et des stratégies de défense. Avec l’augmentation constante des cybermenaces, les compétences en sécurité Windows sont plus que jamais en demande dans tous les secteurs d’activité, offrant des opportunités de carrière variées et gratifiantes.

En 2024, les rémunérations dans les métiers de la cybersécurité en France varient significativement en fonction de l’expérience, du rôle spécifique et de la localisation géographique des postes. Voici un aperçu des salaires moyens pour les experts en sécurité des environnements Windows :

- Le salaire d’un expert en sécurité Windows : Le salaire d’un junior commence autour de 35 000 euros bruts par an, tandis que les plus expérimentés peuvent gagner jusqu’à 55 000 euros bruts par an. Pour un expert confirmé, le salaire moyen est de 55 000 euros, pouvant s’élever à 65 000 euros pour un spécialiste très expérimenté.

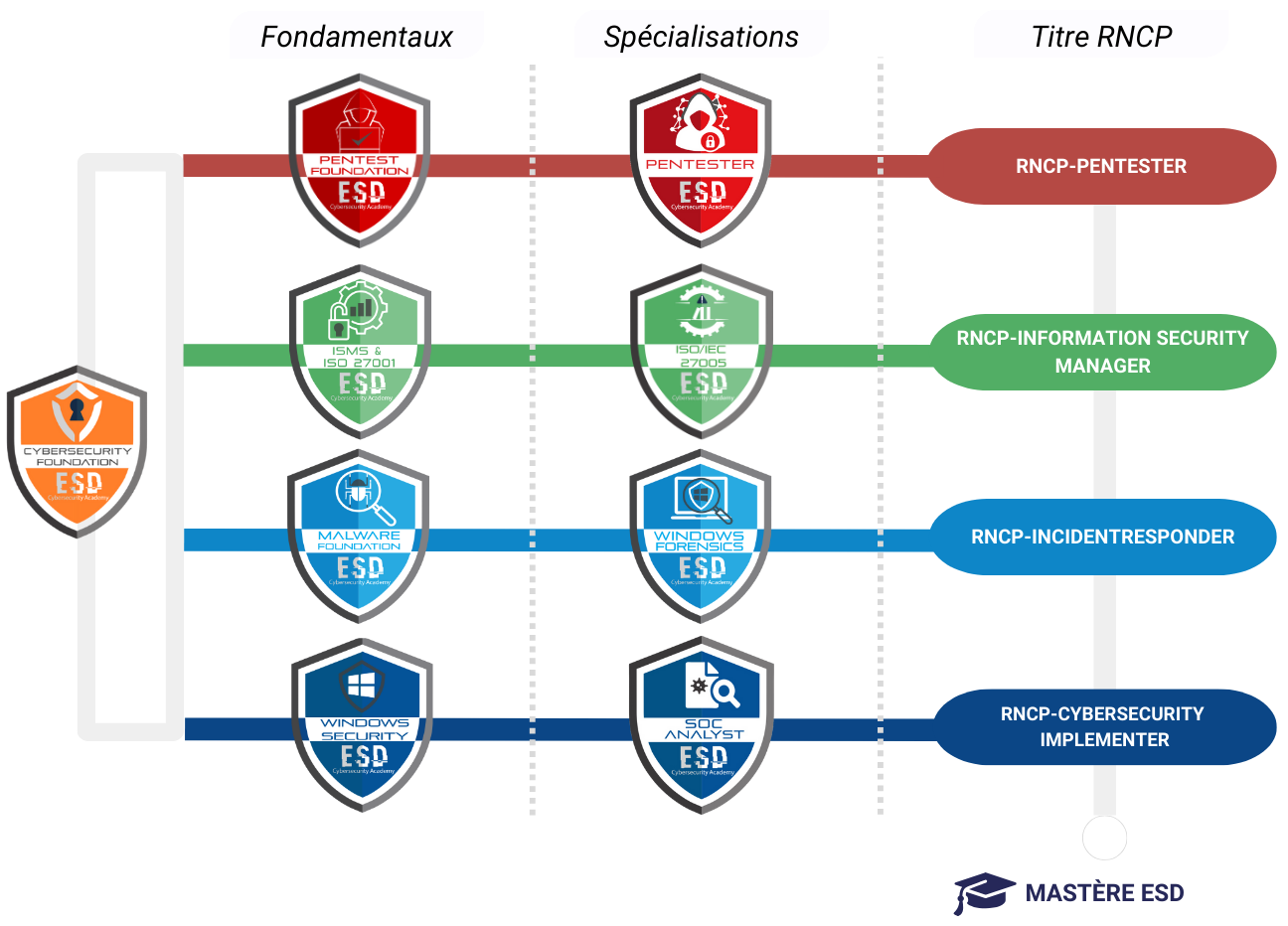

Nous proposons un modèle hybride de certification ESD offrant une approche flexible et complète. Cela permet aux candidats de valider leurs connaissances théoriques et pratiques tout en répondant aux besoins de chaque type de candidat, qu’ils visent un titre RNCP, une certification spécifique ou simplement une formation continue.

Étape 1 : Formation Initiale

- ESD-WINSEC : Déploiement de Sécurité Windows

Étape 2 : Examens Techniques

L’examen technique de 120 minutes couvre les thèmes suivants :

- Domaine 1 : Analyse et Durcissement des Domaines Windows

- Domaine 2 : Sécurisation des Serveurs et Postes Clients

- Domaine 3 : Durcissement des Protocoles Réseaux

- Domaine 4 : Défense Avancée et Audit

- Domaine 5 : Sécurité des Environnements Cloud Azure

Après avoir suivi les formations, les candidats passent des examens techniques sous forme de QCM, étude de cas, et scénarios réalistes.

Étape 3 : Certification ESD

Après avoir réussi les examens techniques, les candidats obtiennent la certification ESD. Cette certification valide leurs compétences techniques et leur permet de se positionner comme professionnel en administration sécurisée des systèmes Windows.

Étape 4 : Titre RNCP

Pour aller au-delà de la certification ESD et obtenir le titre RNCP Cybersecurity Implementer, les candidats certifiés ESD peuvent choisir de compléter les étapes suivantes :

- Réaliser un travail personnel à domicile et soumettre un rapport détaillé.

- Passer une évaluation finale comprenant 20 minutes de présentation devant un jury d’experts suivies de 10 minutes de questions-réponses sur le projet rendu et les connaissances générales du candidat.

Programme

- L’évolution des systèmes d’information et de leurs menaces

- Segmentation et études des phases d’un attaquant (CyberKill Chain & MITRE ATT&CK)

- Chronologie et évolutions majeures des systèmes d’exploitation Windows

- Les attaques courantes dans un domaine Windows

- TP 1 : Mener une étude Cyber Kill-Chain

- Cohérence et défauts de conception Active Directory (AGDLP, GPO, Relations approbations, délégation)

- Sécurité des droits d’administrations (ACL, Red Forest ESAE, Silo, Bastion, délégation)

- Sécurité des comptes à privilèges (AdminSDHolder, LAPS, PAM)

- Utilisation d’une infrastructure de clés publiques PKI (NPS, Radius, WIFI, carte à puce, …)

- Sécurisation des protocoles d’administration (RPC, WMI, WinRM)

- Sécurité des services et comptes de services managés

- TP 2 : Implémenter LAPS

- Sécurisation du démarrage (UEFI, Bitlocker, …)

- Sécurité des applications (Applocker, Device Guard)

- Sécurité de l’authentification (SSP, credential guard)

- Contrôler l’élévation de privilèges (UAC)

- Fonctionnalité antivirale (Defender, AMSI, SmartScreen)

- Sécurité de Powershell (Politique de restriction, JEA, Journalisation)

- Réduction de la surface d’attaque (Serveur Core / Nano)

- TP 5 : Déployer Bitlocker

- TP 6 : Configurer PowerShell JEA

- L’authentification Microsoft (NTLM, NET-NTLM, Kerberos)

- Les protocoles Microsoft (WPAD, SMB, RDP, LLMNR, …)

- Étude et recherche de vulnérabilités protocolaires

- TP 7 : Sécuriser LLMNR & SMB

- Détection des attaques avancées

- Auditer son architecture

- TP 8 : Auditer son architecture et préparer un plan de contre mesure

- Rappel sur Azure et IAM

- Authentification et autorisation Azure

- Zoom sur les attaques Azure

- Renforcement des défenses Azure

- Auditer son architecture cloud

Chemin de certification

À l’ESD Cybersecurity Academy, nous vous offrons la possibilité de suivre un parcours de certification unique qui vous permettra d’obtenir également le Diplôme d’État d’Expert en Sécurité Digitale (RNCP 36399). Ce diplôme reconnu par l’État atteste de vos compétences avancées en matière de cybersécurité et vous ouvre de nombreuses opportunités professionnelles dans un secteur en pleine croissance.

Grâce à notre approche pédagogique innovante, vous développerez les compétences nécessaires pour protéger efficacement les systèmes d’information et répondre aux défis de la cybersécurité d’aujourd’hui et de demain.

Indicateurs sur la formation

Cette formation n’a pas été animée en 2023/2024.