ESD-FORENSICSWIN : Investigation numérique Windows

Obtenez une certification d’État reconnue par France compétence.

Les points forts de la formation :

- Prépare le bloc de certification RNCP 36399BC03.

- Reconnaissance académique : Obtention d'un crédit pour le mastère ESD.

- Badge numérique Credly.

- Durée : 25 heures en e-learning ou 3 jours en distanciel.

- Accessible aux personnes en situation de handicap

Prix :

- 2100 Euros TTC en classe virtuelle (3 jours)

- 990 Euros TTC en e-learning (25 heures)

Modes d'apprentissage :

- Formation disponible en e-learning avec mentorat pour un suivi personnalisé.

- Classe virtuelle pour une interaction en temps réel avec les formateurs et les autres participants.

Qu'est-ce que la formation certifiante Forensics Windows

Description

La formation “ESD-FORENSICSWIN : Investigation numérique Windows” proposée par l’ESD Cybersecurity Academy est une formation pratique pour les professionnels de la sécurité informatique qui cherchent à acquérir des compétences en matière d’investigation numérique dans l’environnement Windows. La formation couvre un large éventail de sujets, y compris les normes et méthodologies d’investigation numérique, les concepts fondamentaux de Windows, les techniques de prévention et de détection des intrusions, l’analyse des artefacts de système et la génération et analyse de chronologie.

La formation “Investigation numérique Windows” est conçue pour les professionnels de la sécurité informatique qui cherchent à améliorer leurs compétences en matière d’investigation numérique dans l’environnement Windows, ainsi que pour les professionnels de la sécurité informatique qui cherchent à ajouter des compétences en matière d’investigation numérique à leur profil de compétences existant. Les participants apprendront les méthodes de prévention et de détection des intrusions, la collecte et l’analyse de données, l’utilisation d’outils d’investigation numérique et la génération de rapports détaillés sur les incidents. La formation comprend également des travaux pratiques pour permettre aux participants de mettre en pratique les compétences acquises et de se familiariser avec les outils utilisés en situation réelle.

Objectifs

- Comprendre les normes et méthodologies d’investigation numérique pour l’environnement Windows.

- Être capable de prévenir et de détecter les intrusions dans l’environnement Windows.

- Savoir analyser les artefacts de système pour identifier les preuves numériques lors d’une investigation.

- Être capable de générer et d’analyser une chronologie des événements lors d’une investigation numérique.

- Connaître les outils d’investigation numérique disponibles pour l’environnement Windows.

Les candidats doivent être titulaires d’un bac+4 ou d’une certification professionnelle de niveau 6, avec des connaissances en sécurité informatique et systèmes Windows. Une expérience en investigation numérique est recommandée.

Processus d’inscription

- Remplir le formulaire d’inscription en ligne.

- Payer les frais d’inscription via le portail sécurisé ou valider votre devis CPF.

- Un email de confirmation sera envoyé une fois l’inscription validée.

Les inscriptions sont traitées sous 5 jours ouvrables et doivent être finalisées au moins 10 jours avant le début de la formation.

Prérequis matériels

Les candidats doivent disposer d’un ordinateur avec un processeur multi-cœurs, 16Go de RAM, et 100Go d’espace de stockage. Une connexion Internet fiable est nécessaire. Les participants doivent être administrateurs de leur ordinateur pour installer les outils requis.

Modalités d’évaluation

- Évaluation continue à travers des travaux pratiques et certification.

- Apprendre les techniques d’investigation numérique spécifiques aux environnements Windows.

- Compréhension des méthodes de collecte, d’analyse et de préservation des preuves numériques.

- Maîtriser les outils pour examiner les systèmes Windows et identifier les traces d’activités malveillantes.

L’analyste en investigation numérique Windows, ou spécialiste en forensics Windows, joue un rôle crucial dans la protection des systèmes informatiques. Ce professionnel est chargé de détecter, analyser et répondre aux incidents de sécurité, en employant des méthodes avancées pour examiner les preuves numériques et identifier les activités malveillantes. Grâce à une connaissance approfondie des systèmes d’exploitation Windows, des réseaux, des protocoles de communication, ainsi qu’une maîtrise des techniques d’analyse et des outils spécialisés, l’analyste forensics identifie les compromissions de sécurité et coordonne une réponse efficace.

Dans un contexte de menaces cyber en constante évolution, la demande pour ces spécialistes ne cesse de croître dans tous les secteurs d’activité. Les compétences d’un analyste en investigation numérique Windows sont cruciales pour anticiper, détecter rapidement et analyser efficacement les incidents de sécurité, garantissant ainsi la résilience et la continuité des opérations d’une organisation.

Perspectives Salariales pour les Analystes en Investigation Numérique Windows en 2024 en France

La rémunération dans le domaine de la cybersécurité varie grandement selon l’expérience, le rôle spécifique, et la localisation. Pour les analystes en investigation numérique Windows, les salaires sont à la mesure de l’importance vitale de leur rôle :

- Débutants : Le salaire pour un analyste forensics en début de carrière peut commencer autour de 35 000 euros bruts par an, reflétant l’importance de leur fonction et la nécessité d’une formation spécialisée.

- Confirmés : Avec l’expérience, ces professionnels peuvent prétendre à des rémunérations plus élevées, typiquement de 45 000 à 55 000 euros bruts par an, en fonction de leur expertise et de leur capacité à gérer des incidents complexes.

- Experts : Pour les plus expérimentés, ayant démontré une capacité exceptionnelle à naviguer dans des situations de crise et à renforcer les défenses d’une organisation, le salaire peut s’élever à 65 000 euros bruts par an ou plus.

Les analystes en investigation numérique Windows sont essentiels pour sécuriser les environnements numériques d’aujourd’hui. Leur expertise protège non seulement contre les pertes financières et de réputation, mais contribue également à instaurer un climat de confiance essentiel pour le succès des entreprises à l’ère numérique.

Nous proposons un modèle hybride de certification ESD offrant une approche flexible et complète. Cela permet aux candidats de valider leurs connaissances théoriques et pratiques tout en répondant aux besoins de chaque type de candidat, qu’ils visent un titre RNCP, une certification spécifique ou simplement une formation continue.

Étape 1 : Formation Initiale

- ESD-FORENSICSWIN : Investigation numérique Windows

- ESD-MALFOUND : Fondamentaux de l’analyse des logiciels malveillants

Étape 2 : Examens Techniques

L’examen technique de 120 minutes couvre les thèmes suivants :

- Domaine 1 : Introduction à l’Investigation Numérique Windows

- Domaine 2 : Live Forensic et Analyse des Journaux d’Événements

- Domaine 3 : Analyse des Artefacts Windows

- Domaine 4 : Contremesures et Remédiation

Après avoir suivi les formations, les candidats passent des examens techniques sous forme de QCM, étude de cas, et scénarios réalistes.

Étape 3 : Certification ESD

Après avoir réussi les examens techniques, les candidats obtiennent la certification ESD. Cette certification valide leurs compétences techniques et leur permet de se positionner comme professionnel en investigation numérique.

Étape 4 : Titre RNCP

Pour aller au-delà de la certification ESD et obtenir le titre RNCP d’Information Security Expert, les candidats certifiés ESD peuvent choisir de compléter les étapes suivantes :

- Réaliser un travail personnel à domicile et soumettre un rapport détaillé.

- Passer une évaluation finale comprenant 20 minutes de présentation devant un jury d’experts suivies de 10 minutes de questions-réponses sur le projet rendu et les connaissances générales du candidat.

Programme

- Introduction à l’investigation numérique

- Vocabulaire

- Les différentes disciplines

- Indicateur de compromission

- Méthodologie d’investigation

- ATT&CK et Arbres d’attaque

- Fondamentaux Windows

- Structure des répertoires

- Séquence de boot

- Bases de Registres

- Logs et événements

- Services

- Volume Shadow Copy Service

- Généralités sur les disques durs

- Fondamentaux NTFS

- Analyse live

- Analyse offline : imaging

- Analyse offline : collecte

- Les outils d’analyse

- Différents artefacts internet

- Pièces jointes

- Open/Save MRU

- Flux ADS Zone.Identifier

- Téléchargements

- Historique Skype

- Navigateurs internet

- Historique

- Cache

- Sessions restaurées

- Cookies

- Différents artefacts exécution

- UserAssist

- Timeline Windows 10

- RecentApps

- Shimcache

- Jumplist

- Amcache.hve

- BAM/DAM

- Last-Visited MRU

- Prefetch

- Shellbags

- Fichiers récents

- Raccourcis (LNK)

- Documents Office

- IE/Edge Files

- Termes recherchés sur navigateur

- Cookie

- Historique

- SRUM (resource usage monitor)

- Log wifi

- Dernières connexions

- Changement de mot de passe

- Échec/Réussite d’authentification

- Évènement de service (démarrage)

- Évènement d’authentification

- Type d’authentification

- Utilisation du RDP

- Nomination des volumes

- Événement PnP (Plug & Play)

- Numéros de série

- Tools

- Récupération de la corbeille

- Thumbcache

- Thumb.db

- WordWheelQuery

- TP 3 / Première investigation

- TP 4 / Deuxième investigation

- Acquisition

- Volatility

- TP 5 / Investigation mémoire

- Principes d’Anti Forensic

- Techniques d’Anti Forensic

- TP 6 / Anti Forensic

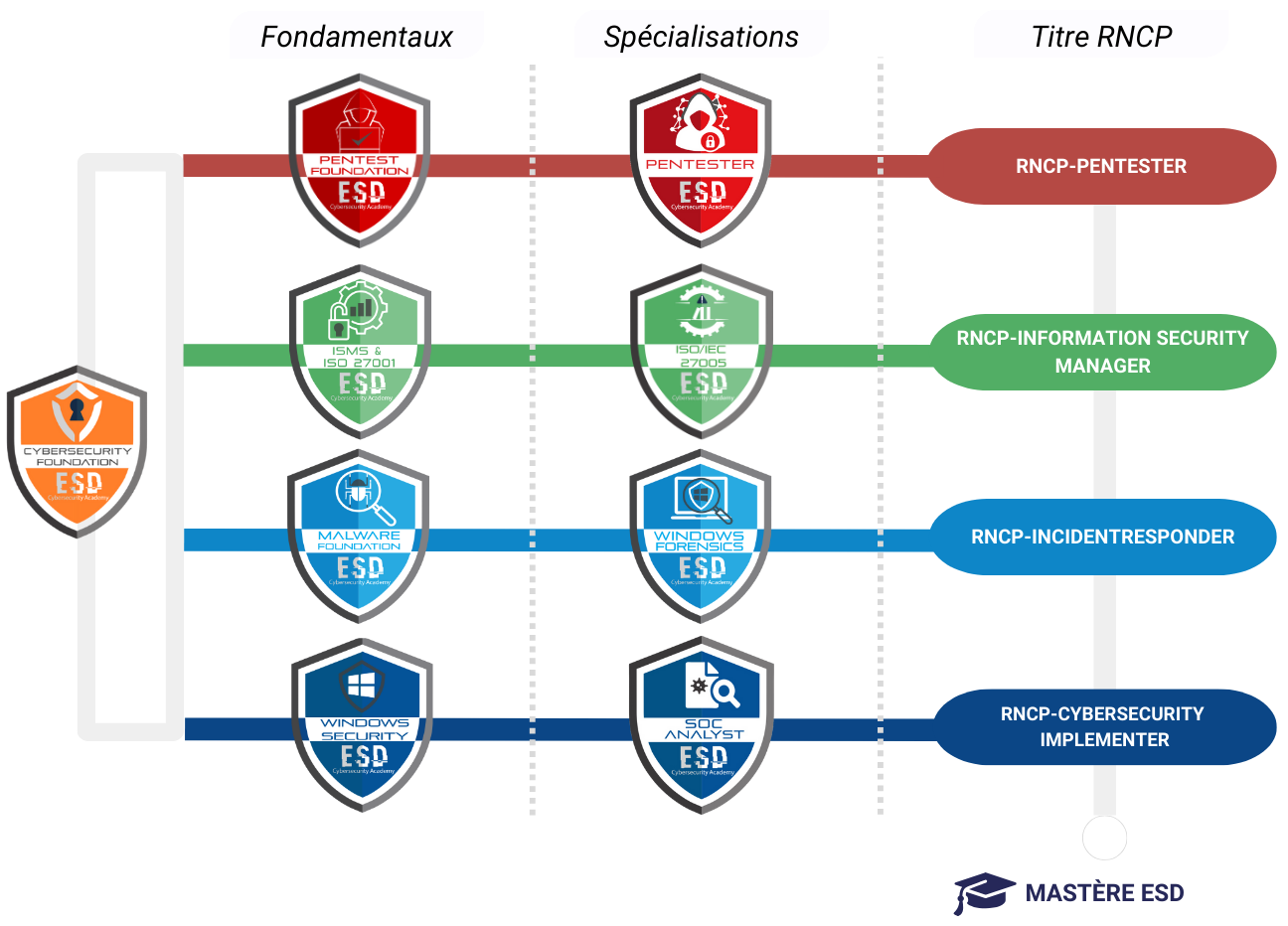

Chemin de certification

À l’ESD Cybersecurity Academy, nous vous offrons la possibilité de suivre un parcours de certification unique qui vous permettra d’obtenir également le Diplôme d’État d’Expert en Sécurité Digitale (RNCP 36399). Ce diplôme reconnu par l’État atteste de vos compétences avancées en matière de cybersécurité et vous ouvre de nombreuses opportunités professionnelles dans un secteur en pleine croissance.

Grâce à notre approche pédagogique innovante, vous développerez les compétences nécessaires pour protéger efficacement les systèmes d’information et répondre aux défis de la cybersécurité d’aujourd’hui et de demain.