ESD-CYBERFOUND : Fondamentaux de la cybersécurité

Formation conçue pour offrir une base solide en cybersécurité, adaptée aux débutants ou aux personnes souhaitant renforcer leurs connaissances en sécurité des systèmes d’information, accessible en e-learning ou en formation mixte selon l’offre.

Les points forts de la formation :

- Reconnaissance professionnelle

- Durée : 5 jours en distanciel.

- Accessible aux personnes en situation de handicap

Prix :

- Entreprise : 3200 Euros TTC en classe virtuelle

- Particulier : 1 990 Euros TTC en classe virtuelle

Modes d'apprentissage :

- Classe virtuelle pour une interaction en temps réel avec les formateurs et les autres participants.

Qu'est-ce que la formation certifiante Fondamentaux de la cyber

Description

La formation “ESD-CYBERFOUND : Fondamentaux de la cybersécurité” proposée par l’ESD Cybersecurity Academy est une formation pratique destinée aux professionnels de la sécurité informatique, aux débutants dans le domaine, ainsi qu’à toute personne souhaitant acquérir des compétences solides en cybersécurité. La formation couvre un large éventail de sujets, y compris les concepts de base de la cybersécurité, les techniques de protection, les outils utilisés pour sécuriser les systèmes informatiques, et la gestion des risques.

La formation est conçue pour les professionnels de la sécurité informatique qui cherchent à améliorer leurs compétences en cybersécurité, ainsi que pour ceux qui cherchent à ajouter ces compétences à leur profil existant. Les participants apprendront à reconnaître et à identifier les différentes menaces et vulnérabilités, à utiliser des techniques de protection pour sécuriser les systèmes, et à utiliser des outils pour analyser et renforcer la sécurité informatique. La formation comprend également des travaux pratiques pour permettre aux participants de mettre en pratique les compétences acquises et de se familiariser avec les outils utilisés en situation réelle.

Prérequis académiques

Diplôme requis : Les candidats doivent être titulaires d’un bac+4 ou d’une certification professionnelle de niveau 6. Alternativement, un bon niveau en informatique, réseaux et télécommunications, systèmes d’information et réseaux est accepté.

Prérequis matériels

Équipement informatique : Les étudiants doivent disposer d’un ordinateur (PC ou Mac avec processeur Intel) équipé d’un micro et d’une webcam.

Connexion Internet : Une connexion Internet fiable est requise, avec une vitesse minimale de 3.2 Mbps en envoi et 1.8 Mbps en réception de données. La qualité de la connexion peut être testée en suivant les indications fournies dans un article dédié.

Configuration minimale de l’ordinateur :

- Processeur multi-cœurs

- Au moins 8Go de RAM

- 100Go d’espace de stockage disponible

Droits d’administration : Les étudiants doivent être administrateurs de leur ordinateur pour pouvoir installer des logiciels et des outils complémentaires nécessaires au cours de la formation.

Programme

- Les tendances de la cybercriminalité

- L’évolution des techniques d’attaque

- L’écosystème cybercriminel

- SSI & SI

- DICP et les critères de sécurité

- La sécurité en profondeur

- Présentation du Forensic

- Les IOCs

- Les CERTs : des organismes qui facilitent la tâche

- Les organisations nationales autour de la cyber

- Cyber-délits en France et Europe : quel dispositif ?

- Les dispositifs de protection légale

- Définition d’un test d’intrusion

- Les différentes phases d’une attaque

- Aspects légaux et réglementaires liés aux tests d’intrusion

- Préparation d’une machine pour test d’intrusion

- Automatisation et scripting

- Outils matériels connus

- Ingénierie des sources publiques (OSINT)

- Relevé passif et actif d’informations sur l’organisation cible

- Exercice 1 / OSINT

- Énumération du périmètre

- Énumération des protocoles

- Exercice 2 / Scanning

- Scan de vulnérabilités

- Zoom sur quelques vulnérabilités

- Outils d’analyse des vulnérabilités

- Recherche d’Exploits

- Présentation des outils/frameworks d’attaques

- Bruteforcing

- Exercice 3 / Exploitation

- Élévation de privilèges (Méthodes, outils, vulnérabilités Linux, etc.)

- Étude des persistances

- Mouvements latéraux

- Définitions

- Les rôles du SOC

- Le SIEM – l’outil central du SOC

- Sécurité des droits d’administrations

- Durcissement des postes et serveurs

- Exercice 4 / Hardening LSA

- Principe & méthodologie

- Analyse Live

- Exercice 6 / Analyse Trojan

- Étapes de l’investigation

- Outils d’investigation

- Exercice pratique d’investigation

- Discussion des concepts clés

- Cas pratiques de révision

- Questions et réponses

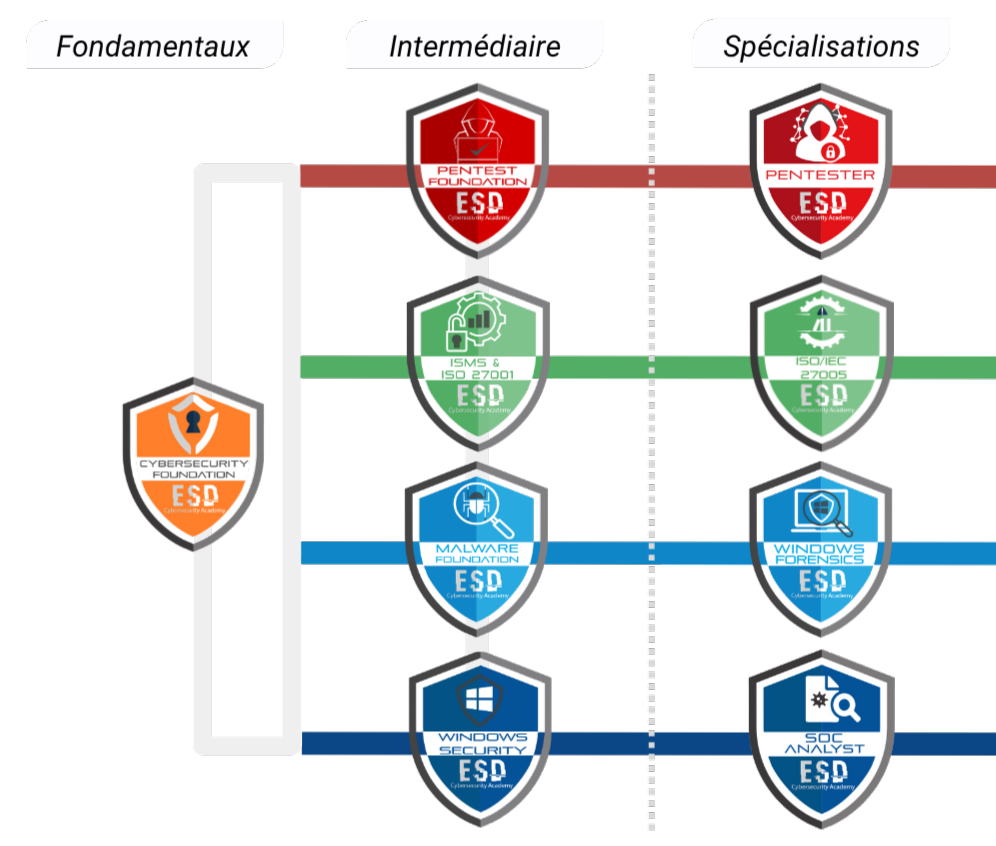

Chemin de certification

À l’ESD Cybersecurity Academy, nous vous offrons la possibilité de suivre un parcours de certification unique.

Grâce à notre approche pédagogique innovante, vous développerez les compétences nécessaires pour protéger efficacement les systèmes d’information et répondre aux défis de la cybersécurité d’aujourd’hui et de demain