Construire une architecture Active Directory AGDLP

Introduction : Construire une architecture de serveurs de fichiers facile à administrer (pour vous et vos collègues), compréhensible de tous, et robuste d’un point de vue sécurité semble souvent complexe et incompatible. L’objectif de cet article est de vous aider dans cette conception en vous appuyant sur un maximum de bonnes pratiques et des retours d’expérience concrets et appliqués.

1 – Reprenons les bases : la méthode AGDLP ! Un concept vieux d’une vingtaine d’années, redoutable d’efficacité et pourtant encore méconnu de bon nombre d’administrateurs. On vous dira « ah oui, le truc avec les groupes », « faut mettre des groupes dans des groupes », ou plus simplement « ah non, je ne connais pas », débouchant souvent sur ces questions :

- Mais quels types de groupes faut-il positionner sur les ressources ?

- Dans quel type de groupe faut-il mettre les utilisateurs ?

- Les groupes globaux et de domaine locaux, c’est pareil non ?

Eh bien non ! Ils existent, ils sont différents, et pour de bonnes raisons ! Terminologie :

A = Accounting G = Global (pour groupe global) DL = Domain Local (pour groupe de domaine local) P = Permissions (qui s’appliqueront sur des ressources)

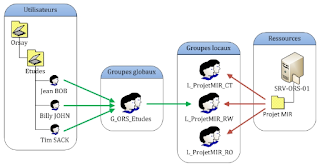

Pour résumer, d’un côté, on met des gens dans des groupes globaux, de l’autre, on positionne des groupes de domaine local sur des dossiers, imprimantes, scanners… Pour terminer, on vient mettre les groupes globaux dans les groupes de domaines locaux.

Source image : All Info Service

Nous continuons avec les bases, en explorant les différents types de groupes :

L’étendue C’est la portée au niveau d’Active Directory, allant du domaine concerné à l’ensemble des domaines de la forêt. On en retrouve trois types :

- Groupe global Le plus célèbre, destiné à former des groupes d’utilisateurs. Il présente l’avantage d’être visible des domaines approuvés de sa propre forêt, mais également d’une forêt approuvée. Peut contenir : des objets utilisateur, ordinateur, des groupes globaux, mais uniquement de son propre domaine.

Utilisez ces groupes pour représenter les services de l’entreprise (Comptabilité, Secrétariat, Production…), les machines de l’entreprise (Windows 10, Windows 8, Premier étage, Direction…). Bien des utilisations sont possibles, en tout cas n’ayez pas peur de les multiplier, vos utilisateurs peuvent être membres de multiples groupes. C’est votre meilleur atout pour cibler rapidement certaines populations. Typiquement, les utilisateurs en télétravail ou qui font partie du comité d’entreprise sont des profils nécessitant des permissions spécifiques à affecter. Attention cependant, plus vous créez de groupes, plus la création de comptes utilisateurs et d’intégration de machines au domaine devient complexe. À vous d’être vigilants sur le placement du fameux curseur sécurité-rigueur / facilité d’exploitation. Documenter et créer des “profils types / utilisateurs modèles” sont vos meilleurs alliés.

Groupe Universel Très souvent associé à Exchange et Exchange Online, qui ne fonctionnent qu’au travers de ces groupes car ils sont directement vus par l’ensemble des domaines de la forêt. Une forêt AD ne peut supporter qu’une seule organisation Exchange, il est essentiel que ces groupes soient transmis à l’ensemble des domaines. Ils ont la particularité d’être définis directement au niveau d’un catalogue global. Peut contenir : Des utilisateurs, des ordinateurs, des groupes globaux et des groupes universels de n’importe quel domaine de la forêt. Une des bonnes pratiques pour le groupe universel est de l’utiliser pour consolider l’accès aux ressources au sein des différents domaines de la forêt en y plaçant des groupes globaux.

Groupe de domaine local C’est ce type de groupe qu’il faudra utiliser pour appliquer les permissions NTFS. C’est la clé de voûte de l’administration facile évoquée plus haut et pourtant, il est trop souvent méconnu ou mésestimé. Peut contenir : Des groupes de domaine locaux (uniquement de son propre domaine) mais surtout : des utilisateurs, ordinateurs, groupes globaux et universels de n’importe quel domaine approuvé (y compris dans le cas d’une approbation de forêt). Et c’est justement là qu’est le “truc”. Cela veut dire que quel que soit le cas de figure (ouverture d’un nouveau site, rachat d’une société ayant déjà une architecture informatique), vous ne repassez plus sur votre architecture de dossiers ! Il suffira d’ajouter les groupes globaux de la forêt approuvée à l’intérieur de vos groupes de domaine locaux et le tour sera joué.

Pour conclure cette petite révision, voici les types de groupes :

Sécurité Ce sont les plus fréquemment utilisés car ils permettent la gestion des autorisations sur les ressources (répertoires, imprimantes, délégations AD…). Ils disposent d’un SID (Security Identifier) unique utilisé dans les ACL (Access Control List) pour l’obtention de privilèges et pour les permissions NTFS.

Distribution Ils sont dédiés à la messagerie et ne disposent pas de SID. Ils ne nous intéressent donc pas dans le cadre de ce billet, nous ne nous attarderons pas dessus.

2 – Conseils et cas d’usage Une fois que nous avons éclairci ces concepts, quels sont les avantages réels et les bonnes pratiques liés à l’utilisation des différents types de groupes ?

Avantages :

- L’administration des permissions s’effectue uniquement depuis Active Directory. Vous n’avez plus besoin de repasser sur les dossiers et d’attendre de longues minutes que les permissions se réappliquent sur l’intégralité de la sous-arborescence. (Avec les volumétries actuelles, ce n’est pas du luxe !)

- Il est simple et rapide d’effectuer des modifications avec un risque d’erreur moindre.

- Plus de listes interminables dans les permissions NTFS (fenêtre qui d’ailleurs est toute petite et donc peu pratique).

- Standardisation du nommage des groupes et des nomenclatures utilisées, ce qui facilite la compréhension pour tout le monde !

- Comme mentionné précédemment, peu importe l’évolution de votre entreprise, cette pratique permet d’accepter la totalité des cas de figure.

Inconvénient : Au singulier parce que je n’en vois qu’un, c’est la complexité que peut prendre cette pratique avec la création de nombreux groupes. Un inconvénient qui peut facilement être éliminé par la création d’un magnifique script PowerShell. (Donc au final, il n’y en a plus !)

Bref, je pense que nous pouvons continuer 🙂

Quelques conseils :

- Limitez autant que possible le blocage de l’héritage. Si vous semblez “obligés” de multiplier les blocages, il y a fort à parier que votre structure de répertoires est mal conçue. Peut-être est-ce le moment de faire une petite révision ? Utilisez toutes les armes à votre disposition, que ce soit de simples raccourcis à l’artillerie lourde avec DFS, et profitez au maximum de l’héritage.

- Soyez intransigeants sur le respect des nomenclatures et de l’application d’AGDLP, car une fois que c’est fait, vous n’y reviendrez plus.

- Évitez le couper/coller.

Ce dernier point est également trop souvent négligé, pourtant, il est la cause de nombreuses failles de sécurité dans les serveurs de fichiers. #LuxLeaks en est un exemple croustillant :

Anita Bouvy explique alors que cette bizarrerie résulte d’une “particularité” de Microsoft, inconnue des archivistes et d’elle-même jusqu’à cette enquête. “Quand on déplace des fichiers d’un répertoire accessible à certaines populations vers un autre répertoire restreint, les fichiers conservent les accès du dossier source”. Source : https://www.silicon.fr/luxleaks-fuite-donnees-facilitee-microsoft-145978.html

Rappel et comparatif entre le copier/coller et le couper/coller : Copier/coller : Sur une autre partition = application des permissions par héritage du dossier parent Au sein d’une même partition = application des permissions par héritage du dossier parent

Couper/coller : Sur une autre partition = application des permissions par héritage du dossier parent Au sein d’une même partition = conservation des permissions appliquées précédemment au fichier

En résumé : Un document initialement placé dans un répertoire en contrôle total pour tous les utilisateurs (Tout le monde) qui subitement devient confidentiel et qui est coupé/collé (ou déplacé) vers un répertoire ultra confidentiel reste et restera en contrôle total pour Tout le monde jusqu’à réapplication forcée des permissions NTFS !

Ce n’est pas une faille, ce n’est pas une erreur, c’est simplement le fonctionnement de NTFS. Notre rôle en tant qu’administrateur ou garant de la sécurité est aussi de connaître ces fonctionnements et de sensibiliser les utilisateurs.

Les bonnes pratiques préconisées par Microsoft :

- Sur un partage, vous appliquez un contrôle total pour tout le monde.

- Les permissions NTFS viennent ensuite fermer les accès aux répertoires.

- Préférez le refus implicite au refus explicite.

NB : Le refus explicite sera (presque…) toujours prioritaire sur une autorisation. À utiliser avec parcimonie, mais c’est encore une solution pour limiter le blocage d’héritage dans certains cas très particuliers.

Je vous conseille cet article Technet qui vous permettra d’aller au bout des choses : https://support.microsoft.com/fr-dz/help/310316/how-permissions-are-handled-when-you-copy- and-move-files-and-folders

En bas de page, vous trouverez une solution pour limiter l’impact du couper/coller évoqué ci-dessus.

3- Scénario d’application

Mise en pratique : Vidéo Youtube

Maxime Caradec pour l’ESD Cybersecurity Academy