ESD-PENTESTER : Tests d’intrusion avancés

Formation en ligne conçue pour offrir des compétences avancées en sécurité offensive, adaptées à un usage professionnel ou à la montée en compétence, accessible en distanciel.

Les points forts de la formation :

- Reconnaissance professionnelle

- Durée : 5 jours en distanciel.

- Accessible aux personnes en situation de handicap

Prix :

- Entreprise : 3200 Euros TTC en classe virtuelle

- Particulier : 1 990 Euros TTC en classe virtuelle

- E-learning : 990 Euros TTC (115 heures)

Modes d'apprentissage :

- Formation disponible en e-learning avec mentorat pour un suivi personnalisé.

- Classe virtuelle pour une interaction en temps réel avec les formateurs et les autres participants.

Qu'est-ce que la formation sur les tests d’intrusion avancés

Description

La formation “ESD-PENTESTER : Tests d’intrusion avancés” proposée par l’ESD Cybersecurity Academy est la formation idéale pour devenir un véritable expert en tests d’intrusion et évaluations de vulnérabilités. Vous apprendrez à appliquer les techniques les plus avancées de piratage éthique, à maîtriser la méthodologie de tests d’intrusion et à utiliser des outils et des techniques de test de vulnérabilité avancés. Vous découvrirez également les compétences nécessaires pour rédiger des rapports détaillés sur les vulnérabilités et les recommandations de remédiation.

Cette formation est conçue pour les professionnels de la cybersécurité qui cherchent à améliorer leurs compétences en matière de tests d’intrusion et d’évaluations de vulnérabilités, ainsi que pour les professionnels de la sécurité informatique qui cherchent à ajouter des compétences en matière de tests d’intrusion et d’évaluations de vulnérabilités à leur profil de compétences existant.

Les sujets abordés vont de la reconnaissance de réseau et la collecte d’informations à l’exploitation de vulnérabilités complexes et à la post-exploitation, en passant par la furtivité et l’évasion des défenses de sécurité. Les formateurs passionnés et expérimentés de l’ESD Cybersecurity Academy vous guideront tout au long de votre parcours d’apprentissage, vous permettant ainsi de devenir un véritable expert en tests d’intrusion et évaluations de vulnérabilités.

Objectifs

- Développer une connaissance approfondie des techniques de piratage éthique les plus avancées afin de pouvoir proposer des solutions de sécurité efficaces aux clients.

- Acquérir une expertise approfondie dans l’utilisation des outils de test de vulnérabilité les plus avancés pour pouvoir détecter les vulnérabilités les plus complexes dans les systèmes informatiques.

- Savoir identifier les risques potentiels et les failles de sécurité les plus critiques dans les réseaux et les applications.

- Savoir rédiger des rapports de vulnérabilité précis et détaillés avec des recommandations de remédiation adaptées aux besoins du client.

- Acquérir les compétences nécessaires pour effectuer des tests d’intrusion et des évaluations de vulnérabilités avancées sur des réseaux et des applications, en utilisant des techniques avancées de contournement de la sécurité.

- Se tenir informé des dernières tendances en matière de piratage éthique et des meilleures pratiques en matière de sécurité des systèmes informatiques.

Prérequis académiques

Les candidats doivent être titulaires d’un bac+4 ou d’une certification professionnelle de niveau 6. Alternativement, un bon niveau en informatique, réseaux et télécommunications, systèmes d’information et réseaux est accepté. De plus, de bonnes notions en test d’intrusion sont obligatoires pour la formation.

Processus d’inscription

- Remplir le formulaire d’inscription en ligne.

- Payer les frais d’inscription via notre portail sécurisé.

- Un email de confirmation sera envoyé une fois l’inscription validée.

Les demandes d’inscription sont traitées sous 5 jours ouvrables. Les inscriptions doivent être complétées au moins 10 jours avant le début de la formation. Les candidats recevront leurs identifiants pour la plateforme en ligne une semaine avant le début de la formation.

Prérequis matériels

Les candidats doivent disposer d’un ordinateur (PC ou Mac avec processeur Intel) équipé d’un micro et d’une webcam. Une connexion Internet fiable est requise, avec une vitesse minimale de 3.2 Mbps en envoi et 1.8 Mbps en réception de données. La qualité de la connexion peut être testée en suivant les indications fournies dans un article dédié.

La configuration minimale de l’ordinateur comprend un processeur multi-cœurs, au moins 16Go de RAM, et 100Go d’espace de stockage disponible. Les candidats doivent être administrateurs de leur ordinateur pour pouvoir installer des logiciels et des outils complémentaires nécessaires au cours de la formation.

Modalités d’évaluation

- Évaluation continue à travers des travaux pratiques et certification.

- Comprendre les différentes phases d’un test d’intrusion ainsi que les outils et méthodes associés.

- Acquérir une connaissance approfondie des différentes techniques d’attaques externes et internes.

- Apprendre à automatiser les différentes étapes du test d’intrusion pour gagner en efficacité.

- Maîtriser les techniques d’OSINT pour collecter des informations sur l’organisation cible.

- Savoir énumérer une infrastructure et identifier les vulnérabilités associées.

- Comprendre les différentes méthodes d’exploitation des vulnérabilités et savoir les mettre en pratique.

Le métier de Pentester : une expertise recherchée

Le pentesting, ou test d’intrusion, est une discipline de la cybersécurité où le professionnel évalue la sécurité d’un système informatique en simulant des attaques. Ces spécialistes jouent un rôle crucial en identifiant les vulnérabilités avant qu’elles ne soient exploitées par des acteurs malveillants. En tant que pentester, vous utiliserez une variété d’outils et de techniques pour sonder les réseaux, les applications, et les systèmes, dans le but de découvrir et de rapporter les failles de sécurité.

Cette profession exige une compréhension profonde des systèmes informatiques, des réseaux et des protocoles de communication, ainsi qu’une connaissance actualisée des méthodes d’attaque et des stratégies de défense. Avec l’augmentation constante des cybermenaces, les compétences d’un pentester sont plus que jamais en demande dans tous les secteurs d’activité, offrant des opportunités de carrière à la fois variées et gratifiantes.

En 2024, les rémunérations dans les métiers de la cybersécurité en France présentent une variété significative en fonction de l’expérience, du rôle spécifique, et de la localisation géographique des postes. Voici un aperçu des salaires moyens pour les top métiers dans ce secteur :

- Le salaire d’un Pentester : Le salaire d’un junior commence autour de 33 000 euros bruts par an, tandis que les plus expérimentés peuvent gagner jusqu’à 50 000 euros bruts par an. Pour un pentester confirmé, le salaire moyen est de 50 000 euros, pouvant s’élever à 60 000 euros pour un spécialiste expérimenté.

Nous proposons un modèle hybride de certification ESD offrant une approche flexible et complète. Cela permet aux candidats de valider leurs connaissances théoriques et pratiques tout en répondant aux besoins de chaque type de candidat.

Étape 1 : Formation Initiale

- ESD-PENTESTER : Tests d’intrusion avancés

- ESD-PENTESTFOUND : Fondamentaux des tests d’intrusion

Étape 2 : Examens Techniques

L’examen technique de 120 minutes couvre les thèmes suivants :

- Domaine 1 : Préparation et Automatisation de l’Exploitation

- Domaine 2 : Exécution des Attaques

- Domaine 3 : Post-Exploitation et Persistance

- Domaine 4 : Reporting et Remédiation

Après avoir suivi les formations, les candidats passent des examens techniques sous forme de QCM, étude de cas, et scénarios réalistes.

Étape 3 : Certification ESD

Après avoir réussi les examens techniques, les candidats obtiennent la certification ESD. Cette certification valide leurs compétences techniques et leur permet de se positionner comme professionnel en test d’intrusion.

📊 Indicateurs de résultats 2025

Programme

- Introduction

- Positionnement et point de départ

- Terminologie

- Préparation des phases d’obtention d’accès initiales

- TP1 / Création et intégration d’une charge

- Attaques sur le protocole NTLM

- TP2 / Attaque Relai NTLM

- Attaques sur le protocole Kerberos

- TP3 / Attaques kerberos

- Enumeration Post-exploitation

- Identification des chemins d’attaques

- Obtention d’identifiants supplémentaires

- TP4 /Extraction des credentials en mémoire

- Mouvement latéral

TP5 / Mouvement latéral - Pivoting

TP6 / Pivoting - Escalade des privilèges vertical

- TP 7 / Escalade de privilège verticale

- Escalade des privilèges horizontal

- Zoom sur la sécurité des systèmes industriels

- DCSync / Admin SD Holder

- Golden Ticket / Silver Ticket

- MemSSP / Skeleton Key

- TP 8 / Intrusion externe

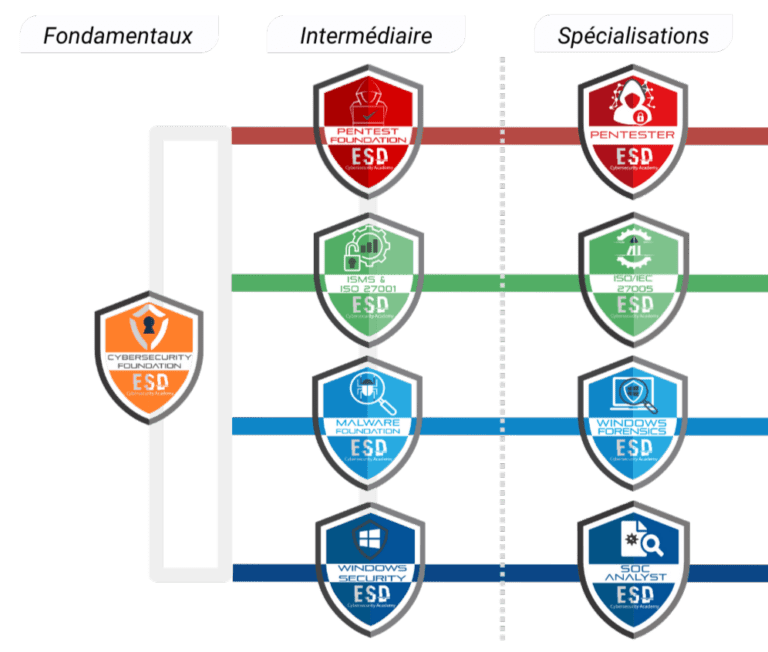

Chemin de certification

À l’ESD Cybersecurity Academy, nous vous offrons la possibilité de suivre un parcours de certification.

Grâce à notre approche pédagogique innovante, vous développerez les compétences nécessaires pour protéger efficacement les systèmes d’information et répondre aux défis de la cybersécurité d’aujourd’hui et de demain.